Comment se déroule une cyber-Attaque ?

Comment se déroule une cyber-Attaque ?

Comment se déroule une cyber-Attaque ?

Je dois vous faire un petit Lexique pour que vous puissiez comprendre cet article. Je vous définis 2 axes majeurs, le Darkweb, le Ransomware et le Hackeur.

Le Darkweb :

« L’autre » internet, celui qui n’est pas référencé par les moteurs de recherche grand public (Google, Yahoo, bing, etc.).

- Dans cet internet, vous retrouvez les mêmes services de vente en ligne, mais « offshore ».

- Données personnelles :

- Nom, prénom, adresse mail, adresse postale, date de naissance, etc..

- Données sensibles :

- Religion, médical, documents administratifs, etc..

- Location des services de piratage :

- Objectif : être anonyme, discret et efficace.

- Utilisation des services de pénétrations des objets connectés (Ordinateurs, Tablettes, téléphone et j’en passe la liste est trop longue), d’accès aux boites mails (Phishing), achat de logiciels malveillant (Ransomware, malware, spyware), même les services de hackeurs plus expérimentés pour une délégation d’attaque.

Le Ransomware (Rançon-Logiciels) :

-

- Attaque phare depuis les 5 dernières années, elle permet d’acquérir beaucoup d’argent en s’attaquant aux entreprises connectées en peu de temps (72 heures)

- Objectif : bloquer l’administratif, la production et la facturation de l’entreprise et laisser de l’espoir à la victime (négociation)

- Combien vous coûte une cyberattaque de ce type ?

Entre 10 et 30 % de votre CA annuel.

Une fois que l’on a identifié la plateforme de vente et les outils, voici l’acteur le Hackeur

Le Hackeur :

- Motivations : l’argent.

- Ses revenus :

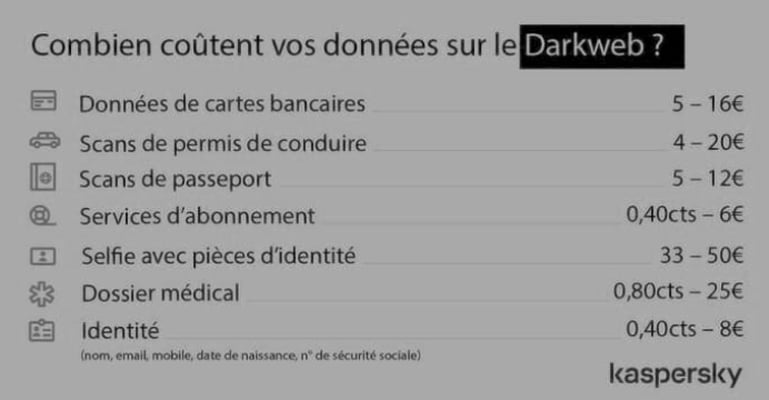

- Les plateformes de reventes de données personnelles sur le Darkweb.

- Les attaques par Rançonlogiciels

- Chronologie :

La première vague d’une cyberattaque est très discrète 200 jours en moyenne et pendant ces 200 jours votre Or numérique est revendu en temps réel.

- Un nouveau client ? une nouvelle donnée stockée est directement proposée à la revente.

La deuxième vague : Arrivant au terme de ces 200 jours (après avoir bien exploité votre Or numérique en continu) et pour ne pas rester trop longtemps chez vous….

- La phase finale, de renseignements sur vos ressources financières et lancement du braquage numérique (Le Ransomware)

La recette, comment a-t-il fait ?

Voici quelques méthodes utilisées pour lancer une cyberattaque :

- Utilisation des services de piratage en ligne,

- Recherche d’appareils connectés à l’internet ayant une absence de mises à jour de sécurité.

Une question vous vient à l’esprit, mes systèmes sont-ils à jour ? (Donnez un coup d’oeil sur Windows Update, vos navigateurs internet) …

- Une fois la mise à jour manquante qualifiée, l’attaque commence à la recherche de votre Or numérique. Voici ce que je peux appeler la naissance du Hacking Business.

- Renseignements (personnel, économique) ;

- Attaque par braquage numérique.

Voilà notre Nouveau Monde numérique, ce monde caché où tant qu’il ne se passe rien sous nos yeux on se dit tout va bien, je ne suis pas concerné. Les enjeux de la cybersécurité vous permettent d’éviter les chocs économiques et juridiques liés à ces attaques.

Avec des outils de sécurité dernière génération ainsi qu’une veille informatique permanente Connect 3S une Cybersécurité optimale pour votre infrastructure informatique. N’hésitez pas à nous contacter pour obtenir votre devis.